マイクロソフト、「CPU脆弱性問題」で緊急アップデート

PCなどに搭載されているCPUに、秘密の情報が盗まれるおそれのある脆弱性が含まれることがわかり世界規模で問題となっている。これに対しマイクロソフトは緊急更新プログラムの提供を開始。日本時間1月4日よりWindows 10向けに、同5日からはWindows 7向けにも、「Windows Update」を通じて更新プログラムの配布が行われている。

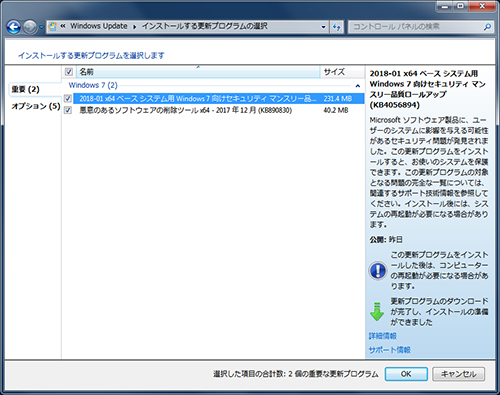

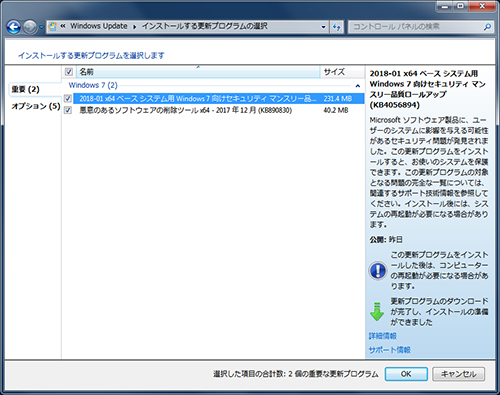

日本時間1月5日、Windows 7に対してもWindows Updateによる更新が始まった

2011年以降に発売されたインテル製CPUのほとんどがMeltdownの影響を受けるほか、Spectreはインテル、AMDのCPUに加え、スマートフォンなどに搭載されるARM製CPUコアも影響を受けるとされており、現在販売されている情報機器の多くが何らかの影響を受ける可能性がある。

マイクロソフトは通常、米国時間の毎月第2火曜日にセキュリティ更新プログラムを提供しているが、今回は「緊急」の扱いで、月例の配信日を待たずに提供を開始した。Windows 7および10の利用者はWindows Updateから更新プログラムを入手できる。

ただし、一部のウイルス対策ソフトを導入している環境にこの更新プログラムを適用すると、ブルースクリーンエラーを起こす不具合があるため、互換性の確認できている環境にのみ更新プログラムは配布される。

セキュリティソフト「ウイルスバスター」シリーズ開発・販売元のトレンドマイクロによると、同社製品は今回の更新プログラムとの互換性があることを確認済みだが、今月よりWindows Updateの仕様が変更されたため、現在のところウイルスバスターを利用中の環境ではWindows Updateによる更新プログラムの自動提供が行われないという。

近日中に行われるウイルスバスターの自動アップデートによって、Windows Updateによる更新が可能になるほか、更新を急ぐ上級者や企業のIT管理者は、Windowsの設定情報が格納されている「レジストリキー」を編集することで、現在でもWindows Updateによる更新が可能。セキュリティベンターのマカフィーも、同様の対応を案内している。

この脆弱性を利用した攻撃は正規のプログラムの動作と区別がつきにくいため、セキュリティソフトによる検知が困難な可能性がある。ただし、攻撃のプロセスの中では、不正なコードをメールで送りつける、改ざんサイトへ誘導するといった手法が用いられることが考えられる。マカフィーによると、これらの不審なコードやサイトが既知のものであった場合には、同社製品で警告を表示したり、コードの実行をブロックしたりできるという。

マイクロソフト以外にもインテル、アップル、グーグルなどの各社がセキュリティアップデートの提供に動いているが、今回の脆弱性はベンダーや研究者による検証の途中でもあり、現在提供されている更新プログラムはリスクの「解決策」ではなく「緩和策」にとどまっている。今後追加の更新プログラムが複数回にわたって提供される可能性もあるため、エンドユーザー側ではOSやウェブブラウザ、セキュリティソフトの更新状況を小まめにチェックすることが求められる。(BCN・日高 彰)

日本時間1月5日、Windows 7に対してもWindows Updateによる更新が始まった

インテル、AMD、ARM製CPUも影響

セキュリティ研究者の間で「Meltdown(メルトダウン)」「Spectre(スペクター)」と呼ばれるこの脆弱性を悪用すると、保護されていて本来は他のプログラムがアクセスできないメモリ領域を不正に読み取ることが可能になり、パスワードなどの秘密情報が攻撃者の手に渡るおそれがあるという。2011年以降に発売されたインテル製CPUのほとんどがMeltdownの影響を受けるほか、Spectreはインテル、AMDのCPUに加え、スマートフォンなどに搭載されるARM製CPUコアも影響を受けるとされており、現在販売されている情報機器の多くが何らかの影響を受ける可能性がある。

マイクロソフトは通常、米国時間の毎月第2火曜日にセキュリティ更新プログラムを提供しているが、今回は「緊急」の扱いで、月例の配信日を待たずに提供を開始した。Windows 7および10の利用者はWindows Updateから更新プログラムを入手できる。

ただし、一部のウイルス対策ソフトを導入している環境にこの更新プログラムを適用すると、ブルースクリーンエラーを起こす不具合があるため、互換性の確認できている環境にのみ更新プログラムは配布される。

セキュリティソフト「ウイルスバスター」シリーズ開発・販売元のトレンドマイクロによると、同社製品は今回の更新プログラムとの互換性があることを確認済みだが、今月よりWindows Updateの仕様が変更されたため、現在のところウイルスバスターを利用中の環境ではWindows Updateによる更新プログラムの自動提供が行われないという。

近日中に行われるウイルスバスターの自動アップデートによって、Windows Updateによる更新が可能になるほか、更新を急ぐ上級者や企業のIT管理者は、Windowsの設定情報が格納されている「レジストリキー」を編集することで、現在でもWindows Updateによる更新が可能。セキュリティベンターのマカフィーも、同様の対応を案内している。

更新プログラムは「解決策」ではなく「緩和策」

なお、日本時間1月5日17時現在では、セキュリティベンダー各社ともMeltdownやSpectreの脆弱性を突く攻撃はまだ確認されていないとしているが、マカフィーでは「ほぼすべての最近のコンピューティングシステムが標的になりうることや、比較的攻撃が容易であるなどの特徴から、今後、早い段階でサイバー攻撃者によってサイバー兵器化される可能性は高いと考えている」(同社日本法人広報)と指摘している。この脆弱性を利用した攻撃は正規のプログラムの動作と区別がつきにくいため、セキュリティソフトによる検知が困難な可能性がある。ただし、攻撃のプロセスの中では、不正なコードをメールで送りつける、改ざんサイトへ誘導するといった手法が用いられることが考えられる。マカフィーによると、これらの不審なコードやサイトが既知のものであった場合には、同社製品で警告を表示したり、コードの実行をブロックしたりできるという。

マイクロソフト以外にもインテル、アップル、グーグルなどの各社がセキュリティアップデートの提供に動いているが、今回の脆弱性はベンダーや研究者による検証の途中でもあり、現在提供されている更新プログラムはリスクの「解決策」ではなく「緩和策」にとどまっている。今後追加の更新プログラムが複数回にわたって提供される可能性もあるため、エンドユーザー側ではOSやウェブブラウザ、セキュリティソフトの更新状況を小まめにチェックすることが求められる。(BCN・日高 彰)