アクロニス、MSPを狙うランサムウェア「Akira」と「Lynx」の技術分析を公開

アクロニス・ジャパンは公式ブログの8月4日付け投稿で、「MSPを狙い撃つランサムウェア『Akira』と『Lynx』」と題したブログを公開した。

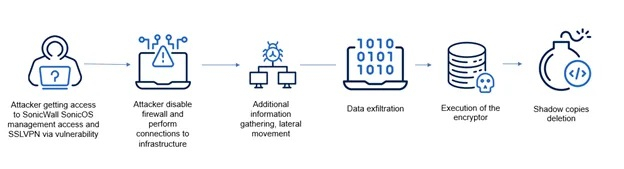

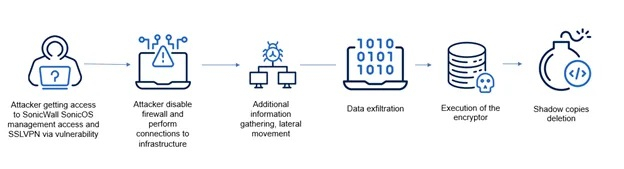

AkiraとLynxは、資格情報の窃取、VPNの脆弱性、偵察、特権昇格、防御回避、データ窃取/暗号化などを駆使してシステムを侵害し、過去の高度な攻撃手法を使い回すことで、中小企業やMSP(マネージドサービスプロバイダー)を標的とした攻撃を行ってきた。Akiraによる被害件数が220件超、Lynxによる被害が145件超に達しているという。

TRUの解析によれば、攻撃はセキュリティソフトを無効化してシャドウコピーを削除し、イベントログを消去することによって検知を回避するとともにリカバリを妨げることで、AkiraとLynxのどちらもRaaSモデルと二重脅迫戦術を採用していることが確認された。

また、Lynxは流出したランサムウェア「LockBit」のソースコードの要素を取り入れていると考えられ、AkiraはLockBitにも影響を与えたランサムウェア「Conti」と類似していることから、両者とも同一のコードベースに由来していることが推測される。

なお、観察されたLynxの使用するランサムウェアのサンプルには、身代金要求文をプリンターで印刷する機能も搭載されていたという。

攻撃者はRaaSモデルと二重脅迫戦術を採用

同記事では、アクロニスのサイバー脅威研究部門である「Acronis Threat Research Unit(TRU)」が、2025年第1四半期に目立った動きを見せた悪質なランサムウェアグループのAkiraとLynxについて、複数のサンプル解析によって技術的詳細を明らかにしている。AkiraとLynxは、資格情報の窃取、VPNの脆弱性、偵察、特権昇格、防御回避、データ窃取/暗号化などを駆使してシステムを侵害し、過去の高度な攻撃手法を使い回すことで、中小企業やMSP(マネージドサービスプロバイダー)を標的とした攻撃を行ってきた。Akiraによる被害件数が220件超、Lynxによる被害が145件超に達しているという。

TRUの解析によれば、攻撃はセキュリティソフトを無効化してシャドウコピーを削除し、イベントログを消去することによって検知を回避するとともにリカバリを妨げることで、AkiraとLynxのどちらもRaaSモデルと二重脅迫戦術を採用していることが確認された。

また、Lynxは流出したランサムウェア「LockBit」のソースコードの要素を取り入れていると考えられ、AkiraはLockBitにも影響を与えたランサムウェア「Conti」と類似していることから、両者とも同一のコードベースに由来していることが推測される。

なお、観察されたLynxの使用するランサムウェアのサンプルには、身代金要求文をプリンターで印刷する機能も搭載されていたという。