11月にエンドポイントでブロックした悪意あるURLは10月の2.6倍、アクロニスのサイバー脅威アップデート

アクロニス・ジャパン(アクロニス)は、「Acronis Cyberthreats Update(アクロニスサイバー脅威アップデート)」の12月版を発表した。

11月の注目インシデントとしては、悪名高いランサムウェア「LockBit」グループの関連組織を含む複数の脅威アクターが、Citrix NetScalerのアプリケーションデリバリコントロール(ADC)とゲートウェイアプライアンスの重大なセキュリティ脆弱性(CVE-2023-4966)を積極的に悪用している。「Citrix Bleed」と呼ばれるこの脆弱性により、攻撃者はパスワード要件や多要素認証を回避し、正当なユーザーセッションを不正に乗っ取ることができる。この影響は深刻で、悪意のある攻撃者に認証情報の収集、ラテラルムーブメント(内部の他システムへの移動)、データやリソースへの不正アクセスのための権限を付与してしまう。

このインシデントは、2500件以上の侵害につながったMOVEit攻撃を想起させる。これは、ランサムウェア攻撃のエントリポイント(入口)として、公開されたサービスの脆弱性に関連する継続的なリスクを強調している。2023年にStatistaがグローバル組織のサイバーセキュリティ専門家を対象に実施した調査では、こうしたリスクの蔓延がさらに浮き彫りとなった。同調査によると、36%の組織が脆弱性の悪用によりランサムウェア攻撃の被害に遭っている。

年末年始を迎え、ソーシャルエンジニアリング詐欺の数はすでに再び増加し始めている。偽のプロモーションが記載された電子メール、偽の商品が掲載された悪質なオンラインショップ、通常とは異なる決済ソリューションで支払いを要求する販売者、宅配便の配達通知フィッシングメールが、テレメトリランキングで上昇している。

11月にアクロニスがエンドポイントでブロックしたマルウェアの脅威は150万件で、10月に比べて19%減少した。マルウェアを配信する悪意のある電子メールをブロックするなど、攻撃チェーンの早い段階で阻止することが重要だが、それでもなお、多くの脅威がエンドポイントに到達している。

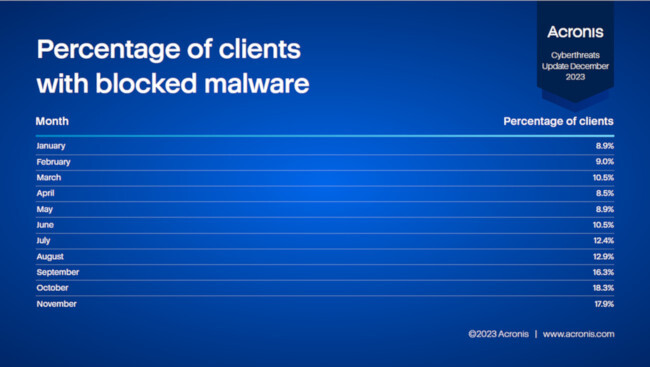

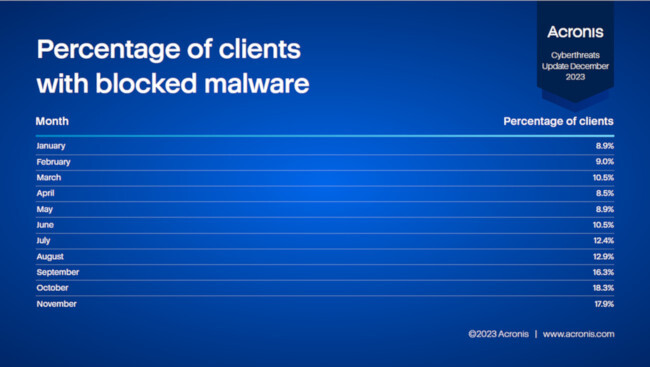

11月に少なくとも一つのマルウェア脅威がブロックされたアクロニスのクライアントの割合は17.9%だった。この数字は、これまで年間を通じて12%前後で推移している。

特定の月(10月と11月)に少なくとも一つのマルウェアが検出されたクライアントの正規化された割合について調査した。この割合が高いほど、その国のワークロードがマルウェアの攻撃を受けるリスクが高くなる。

こうした脅威は、アクロニスのソリューションを使用すれば検出・軽減することが可能となる。「Acronis Cyber Protect」は、多層防御のアプローチにより、既知の脅威と未知の脅威の両方から保護する。これには、振る舞いベースの検出、AIや機械学習で訓練された検出、ランサムウェア対策へのヒューリスティクスが含まれ、暗号化の試みを検出してブロックし、改ざんされたファイルをユーザーの操作なしに自動的に復元する。さらに高度な電子メールセキュリティとURLフィルタリングにより、年末年始休暇シーズンのソーシャルエンジニアリングの脅威から保護することができる。

「Acronis Cyber Protect CloudのAdvanced Security+Endpoint Detection and Response(EDR)」は、企業が攻撃を理解するために必要な可視性を提供することで、管理者に対してコンテキストを簡素化し、どのような脅威でも効果的に対処することができる。

マルウェア攻撃の検出は16%増

アクロニスが11月にエンドポイントでブロックした悪意あるURLは1000万に達し、10月と比較して2.6倍の増加となった。また、同社は11月に5万5000のエンドポイントでマルウェア攻撃を検出。この数値は10月と比較して16%増加した。最も活動的だったランサムウェアグループはLockBitで、被害件数は119件。49件のPlay、45件のALPHVがそれに続く。11月に最も活動的だったマルウェアトップ3は、AgentTesla、Redline、Remcosだった。11月の注目インシデントとしては、悪名高いランサムウェア「LockBit」グループの関連組織を含む複数の脅威アクターが、Citrix NetScalerのアプリケーションデリバリコントロール(ADC)とゲートウェイアプライアンスの重大なセキュリティ脆弱性(CVE-2023-4966)を積極的に悪用している。「Citrix Bleed」と呼ばれるこの脆弱性により、攻撃者はパスワード要件や多要素認証を回避し、正当なユーザーセッションを不正に乗っ取ることができる。この影響は深刻で、悪意のある攻撃者に認証情報の収集、ラテラルムーブメント(内部の他システムへの移動)、データやリソースへの不正アクセスのための権限を付与してしまう。

このインシデントは、2500件以上の侵害につながったMOVEit攻撃を想起させる。これは、ランサムウェア攻撃のエントリポイント(入口)として、公開されたサービスの脆弱性に関連する継続的なリスクを強調している。2023年にStatistaがグローバル組織のサイバーセキュリティ専門家を対象に実施した調査では、こうしたリスクの蔓延がさらに浮き彫りとなった。同調査によると、36%の組織が脆弱性の悪用によりランサムウェア攻撃の被害に遭っている。

年末年始を迎え、ソーシャルエンジニアリング詐欺の数はすでに再び増加し始めている。偽のプロモーションが記載された電子メール、偽の商品が掲載された悪質なオンラインショップ、通常とは異なる決済ソリューションで支払いを要求する販売者、宅配便の配達通知フィッシングメールが、テレメトリランキングで上昇している。

11月にアクロニスがエンドポイントでブロックしたマルウェアの脅威は150万件で、10月に比べて19%減少した。マルウェアを配信する悪意のある電子メールをブロックするなど、攻撃チェーンの早い段階で阻止することが重要だが、それでもなお、多くの脅威がエンドポイントに到達している。

11月に少なくとも一つのマルウェア脅威がブロックされたアクロニスのクライアントの割合は17.9%だった。この数字は、これまで年間を通じて12%前後で推移している。

特定の月(10月と11月)に少なくとも一つのマルウェアが検出されたクライアントの正規化された割合について調査した。この割合が高いほど、その国のワークロードがマルウェアの攻撃を受けるリスクが高くなる。

こうした脅威は、アクロニスのソリューションを使用すれば検出・軽減することが可能となる。「Acronis Cyber Protect」は、多層防御のアプローチにより、既知の脅威と未知の脅威の両方から保護する。これには、振る舞いベースの検出、AIや機械学習で訓練された検出、ランサムウェア対策へのヒューリスティクスが含まれ、暗号化の試みを検出してブロックし、改ざんされたファイルをユーザーの操作なしに自動的に復元する。さらに高度な電子メールセキュリティとURLフィルタリングにより、年末年始休暇シーズンのソーシャルエンジニアリングの脅威から保護することができる。

「Acronis Cyber Protect CloudのAdvanced Security+Endpoint Detection and Response(EDR)」は、企業が攻撃を理解するために必要な可視性を提供することで、管理者に対してコンテキストを簡素化し、どのような脅威でも効果的に対処することができる。